Was ist eigentlich eine DMZ und wozu wird diese benötigt?

Sobald ein Serverdienst aus dem privaten Netzwerk im Internet

bereitgestellt werden soll, kommen unweigerlich Begriffe wie

Firewall, Netzwerkfreigabe oder DMZ ins Spiel.

Da eine solche Freigabe relativ problemlos einzurichten ist,

vernachlässigt man häufig die grundlegenden Sicherheitsregeln

im Netzwerk. Eine der Regeln ist, dass Serverdienste in einem

eigenen Netzwerkbereich, der DMZ, eingerichtet werden

sollten.

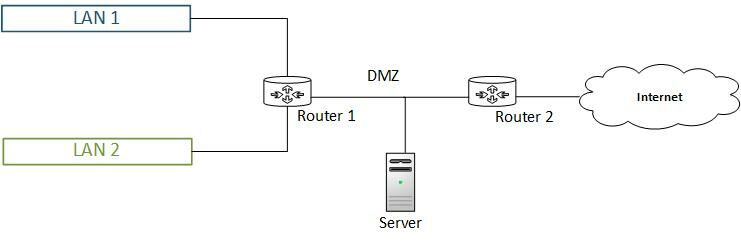

Eine DMZ bezeichnet einen Netzwerkbereich, der relativ frei von Sicherheitsvorkehrungen ist und sich zwischen zwei Schutzeinrichtungen befindet. In der Praxis spricht man dabei von dem Bereich zwischen einer Internet-Firewall und einer weiteren Firewall zum Schutz des eigenen Netzwerkes. Sehr häufig werden die Firewallregeln in den jeweiligen Routern implementiert.

Serverdienste in einer DMZ sollten relativ leicht

wiederherzustellen sein. Server in der DMZ werden durch

Portforwarding im Internet sichtbar gemacht und sind aus diesem

Grund auch potentielle Ziele für Hackerangriffe aus dem

Internet. Deshalb sollten die Serverdienste innerhalb der DMZ

leicht wiederherzustellen sein und gleichzeitig keine wichtigen

Daten speichern.

Ist ein solcher Server durch eine Schadsoftware erstmal

infiziert, dann hat ein Angreifer die Möglichkeit, von hier aus

auf das Unternehmensnetzwerk zuzugreifen, um weiteren Schaden

zu verursachen. Denn die meisten Angriffe im Netzwerk kommen

von innen heraus.

Der Begriff DMZ, Demilitarisierte Zone, wird in der

Netzwerktechnik immer dann verwendet, wenn über Firewall,

sicherer Internetzugriff auf Server und Netzwerkfreigaben

gesprochen wird.

Das eigentliche Unternehmensnetzwerk befindet sich erst hinter

der zweiten Firewall. Je nach Netzwerkgröße und Netzwerkdesign

werden wichtige Server in einem weiteren Netzwerkbereich, mit

einem eigenen Zugriffsschutz, eingebunden.

Skizze Mehrere Netzwerkbereich mit mehreren Firewallsysteme.

Kleine Unternehmensnetze setzen im Netzwerkaufbau häufig auf Security-Gateways, in der die Firewallregeln zentral administriert werden. Große Unternehmensnetzwerke binden häufig mehrere Firewallsysteme ein. Durch den Aufbau mehrerer Sicherheitslinien wird die Hürde für einen potentiellen Angreifer ungleich höher ausgelegt als durch die Verwendung eines zentralen Sicherheitsgateway.

Das Netzwerkdesign sollte mit dem Nutzer abgestimmt werden.

Wie wird der Schutz einer DMZ aufgebaut?

Hinter einem Internetrouter wird in der Regel ein Netzwerk

eingerichtet, in dem sich die Clients mit den bereitgestellten

Diensten den gemeinsamen IP-Bereich teilen. Hierzu gehören auch

Serverdienste wie E-Mail-Server, Webserver, Datenbanken oder

Smart-Home-Server. In privaten Netzwerken werden in der Regel

keine E-Mail-Server betrieben.

Webserver, wie in manchen Smart-Home-Lösungen, kommen

mittlerweile häufiger vor. Die Kommunikation in Richtung des

Internets funktioniert durch Zuordnungen der Ports, die den

Dienst markieren und eine entsprechende Anfrage

zulassen.

Spezielle Firewallregeln im Router sollen diese offenen Ports

verhindern. Es gibt Regeln, die es explizit erlauben, dass ein

externer Client auf einen Server zugreifen darf, während der

Zugriff auf einen privaten Rechner verhindert wird.

Um Zugriff aus dem Internet auf diese Dienste zu gewährleisten,

wird durch Portweiterleitung der Dienst im Internet

freigegeben. Eine Portweiterleitung stellt somit eine gewollte

Sicherheitslücke dar, denn es wird eine Tür zum Netzwerk

geöffnet, die grundsätzlich einen Zugriff auf die jeweiligen

Serverressourcen ermöglicht. Fehlerquellen liegen in der

Komplexität heutiger Softwarearchitekturen.

Je aufwändiger eine Software gestaltet wird, desto

wahrscheinlicher ist es, dass sich Fehler im Programmiercode

einschleichen, was wiederum zu weiteren Sicherheitslücken

führen kann. Die direkte Freigabe eines Serverdienstes ist also

immer mit Gefahren verbunden. Um diesen gefahren grundsätzlich

entgegenzuwirken sollten deshalb immer notwendige

Softwareupdates eingespielt werden.

Dies ist aber nicht immer möglich. Oftmals werden Updates nicht

immer zeitnah zur Verfügung gestellt. Und nicht immer ist der

Nutzer in der Lage, diese unmittelbar einzuspielen. Während

dieser Zeit ist man einem bösartigen Angriff auf eine solche

Sicherheitslücke erstmal ausgeliefert.

Das möchte man aber unbedingt verhindern. Denn der Zugriff auf

das eigene Privatkonto wird so nicht weiter überwacht.

Hat der Angreifer erstmal Zugang zu einem Server, dann können

aus dem internen Netz weitere Angriffe durchgeführt werden.

Deshalb werden die öffentlich zugänglichen Server noch einmal

separiert.

Dadurch ist es möglich, den Datenstrom am Router zusätzlich zu

überwachen.

Ein Zugriff von außen auf die Server wird gestattet, eine

Kommunikation zwischen Router und dem privaten Netz kann aber

ebenfalls durch erweiterte Regeln an zusätzlichen Firewalls

gesichert werden.

Ein handelsüblicher Internetrouter für den privaten Gebrauch

ist bei dieser Aufgabe häufig überfordert. Der

Sicherheitsgedanke eines Netzwerkadministrators eines kleinen

Unternehmens hingegen sollte sich spätestens jetzt um

optimierte Hardware kümmern.

Die Trennung der Netze sorgt also für mehr Sicherheit. Denn

eine untypische Anfrage von einem Server an einen Client kann

erkannt und gefiltert werden. Dafür sorgen in der Regel die

Einstellungen der Firewall im Router.

Sollte also nun ein Angreifer aus dem Internet es irgendwie

schaffen, einen Server zu kompromittieren, so hat er durch

diesen Aufbau keine Möglichkeit, einen Angriff auf das

private Netz zu starten.

Zusammengefasst kann man sagen, dass die DMZ ein Bereich im Netzwerk ist, der aus dem Internet erreichbar sein soll. Gleichzeitig sollte der vertrauliche Netzwerkbereich vor unbefugtem Zugriff geschützt werden.

DMZ - unterschiedliche Varianten

Es gibt generell zwei unterschiedliche Varianten, wie eine DMZ implementiert werden kann.

Variante 1 erfordert einen professionellen Router oder ein spezielles Sicherheitsgateway, mit denen es Möglich ist mehrere Netze zu verwalten und Sicherheitsregeln zwischen den Netzen einzubinden.

In Variante B wird die DMZ zwischen zwei Routern eingebunden.

Dieser Aufbau ist, mit etwas Kenntnis der IP-Strukturen im

Netzwerk, auch mit zwei einfachen Heimroutern

möglich.

Wesentlicher Punkt ist es, das vertrauliche Netzwerk aus dem

öffentlich zugänglichen Bereich zu schützen.

Kenntnisse im Umgang mit IP-Adressen, Portfreigeben (NAT) und

den wichtigsten Firewallregeln sind notwendig, um das

Netzwerkdesign entsprechend zu erstellen.

Das Einrichten erfordert dann Kenntnis der eingesetzten Geräte.

Je nach Hersteller kann die Konfiguration der

unterschiedlichen Parameter abweichen. Hier muss sich der

Nutzer dann mit den Geräten auseinandersetzen.